- 5

【追記あり】「Password Manager」は、 スマホやパソコン…

owl483件Windows 10「Password Manager」は、

スマホやパソコンなどオペレーティングシステムの運用上で、極めて重要性の高い「道具」です。

それらのデータは、“アクセス不能や消失、漏洩” があってはならないものです。

公私での 40年ほどにわたる経験を踏まえて、

ローカルで管理できる「KeePass Password Safe」が至高の存在との私見です。

すべてのログインデータ(ID、パスワード)などは、

パスワード生成オプションが充実している「KeePass」で生成・管理(保存)していますが、

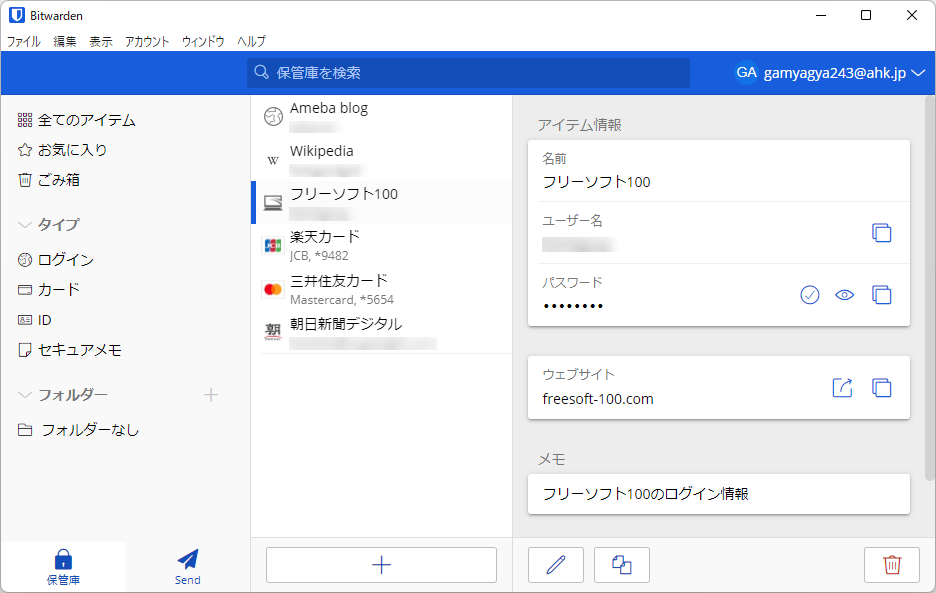

機密性が不問なログインデータを使用可能な特定のサイト(フリーソフト100、MozillaZine.jp フォーラム、Github、など)では、オフラインで運用でき、オンラインで(端末間やブラウザ間で)データを同期できる「Bitwarden Desktop App」にインポートして利用しています。

Bitwarden の(ログイン)アカウントなど最重要なログインデータの管理と運用(ログインなど)は、KeePass Password Safe に限っています。

関連記事:

Results of Bitwarden security audit published(Bitwarden についてのセキュリティ監査結果) | gHacks Tech News

https://www.ghacks.net/2018/11/13/results-of-bitwarden-security-audit-published/

ブラウザで拡張機能「uMatrix」や「NoScript」を使用時は、access rules が必要になります:

https://help.bitwarden.com/article/blocker-access-rule/

Bitwarden FAQ とサポート

https://help.bitwarden.com/

開発プロジェクトの公式サイト:

https://github.com/bitwarden/desktop

不具合のサポート:Issues(課題)

https://github.com/bitwarden/desktop/issues?utf8=%E2%9C%93&q=is%3Aissue+is%3Aall7人が参考になったと回答しています。このレビューは参考になりましたか?

owl483件関連記事:Bitwarden についてのセキュリティ監査結果

その抜粋(意訳)

Bitwarden のセキュリティ(ホワイトボックス侵入テスト、ソースコード監査、アプリケーションと関連コードライブラリの Bitwarden エコシステムの暗号分析)を監査するために、ドイツのセキュリティ調査会社 Cure 53 を採用しました。

その監査レポート:BitwardenSecurity AssessmentReport(November 8th, 2018)

https://cdn.bitwarden.net/misc/Bitwarden%20Security%20Assessment%20Report%20-%20v2.pdf

によって、Bitwarden に幾つかの脆弱性と課題(issue)が明らかになり、差し迫った問題に直ちに対処するためにソフトウェアを変更しました。

許可されたプロトコルを制限することにより、ログイン URI の機能を変更しました。

更に、https、ssh、http、ftp、sftp、irc、chrome スキームをその時点でのみ許可し、file などの他のスキームを許可しないホワイトリストを実装しました。

Cure 53 は、

Bitwarden(ログイン)アカウントで使用するマスターパスワードの作成要件が「パスワード長(文字数)が8文字」以上であれば良いという緩い「生成ルール」を批判しました。 そのため、パスワード強度チェックと通知の機能を導入しました。

課題(issue)は、

●侵害されたシステムにより引き起こされます。ユーザーがマスターパスワードを変更しても暗号化キーが変更されないため、侵害された API サーバーから暗号化キーが窃盗される可能性があります。個々のユーザーまたは会社が所有するインフラストラクチャ上で個別に設定を改変できます。

●埋め込み iframe を使用するサイトでは、「自動入力機能は最上位アドレスのみをチェックし、埋め込み iframe が使用する URL はチェックしません。そのため、悪意のある攻撃者は正当なサイトに埋め込まれた iframe を使用して、オートフィルデータを窃盗する可能性があります。